| www.smiyasaka.com は、 2022 年 11月から Oracle LInux 8.X にOSを変更しました。 |

● CentOS 7.9.2009 と httpd-2.4.53 の |

アクセス数 昨日 3 今日 1 累計 34,404 |

|

CentOS-7-x86_64-DVD-2009.isoを使用し極力 yum なしで、自宅サーバを構築しました。 |

目 次 |

||

|

※

[ 総てを表示する ] ※

0.

[ 現在稼働中のサーバ機のスペック ]

1.

[ CentOS 7-x86_64 のインストール ]

3.

[ 事前にダウンロードするファイル一覧と探し方 ]

4.

[ セキュリティ対策のため停止したサービス ]

7.

[ ファイルの転送プログラムの作成 ]

8.

[ サーバの時刻を日本標準時に同期させる ]

9.

[ リポジトリを導入する ]

10-1.

[ apache2( httpd-2.4.53 )のインストールと設定 ]

10-2.

[ SELinux を有効にした時の apache2 のポリシー設定 ]

10-5.

[ 圧縮パッケージ Brotli を使用しての圧縮処理の追加 ]

12.

[ clamav( アンチウィルスソフト )のインストール ]

13.

[ chkrootkitの導入 ]

14.

[ sendmail のインストール ]

16.

[ 漢字コード変換用に nkf のインストール ]

17.

[ 自前プログラムでダイナミック DNS を定期更新させる。 ]

18.

[ 自宅サーバの管理・運用監視等 ]

|

||

0. 現在稼働中のサーバ機のスペック |

||

このウェブサイトは、 下記のシステム仕様で小型パソコンを使用して私の自宅から発信しています。 サーバ機の OS は、 Oracle Linux 8.10 64bit Web サーバは、 httpd-2.4.66 を使用して運用しています。 SELinux mode : Enforcing ( 有効 ) SSL 認証鍵の証明書 = Let's Encrypt を使用・SSL プロトコル HTTP/2 に対応 ( Let's Encrypt は、一か月毎更新しています。 ) カーネルのバージョンは、2025.12.22 に更新された Kernel 5.15.0-316.196.4.1.el8uek.x86_64 です。 [ サーバ機 連続稼働時間 5 日と 1 時間 00 分 SSD 機器温度 25 度 ] [ SSD 稼動時間 1,026 時間 ( 42 日 18 時間 ) ] [ CPU 利用率 0.64 % CPU 温度 +30 度 ] 稼 働 中 サ ー バ 機 の ス ペ ッ ク ------------------------------------------------------------------------- 私の自宅サーバ機のスペック 型 式 : Mouse Pro-M591F-WA CPU : Intel i3-7100U 2コア/4スレッド 2.40GHz 消費電力 : 約 10W メ モ リ : 8GB SSD : 128GB インターネット回線 : STNet 光回線(ギガビット対応) USBカメラ : Logicool UVC対応 C270sCW 120万画素(固定焦点) ------------------------------------------------------------------------- |

1. CentOS 7-x86_64 のインストール |

||

インストールは、CentOS-7-x86_64-DVD-2009.isoで行います。 |

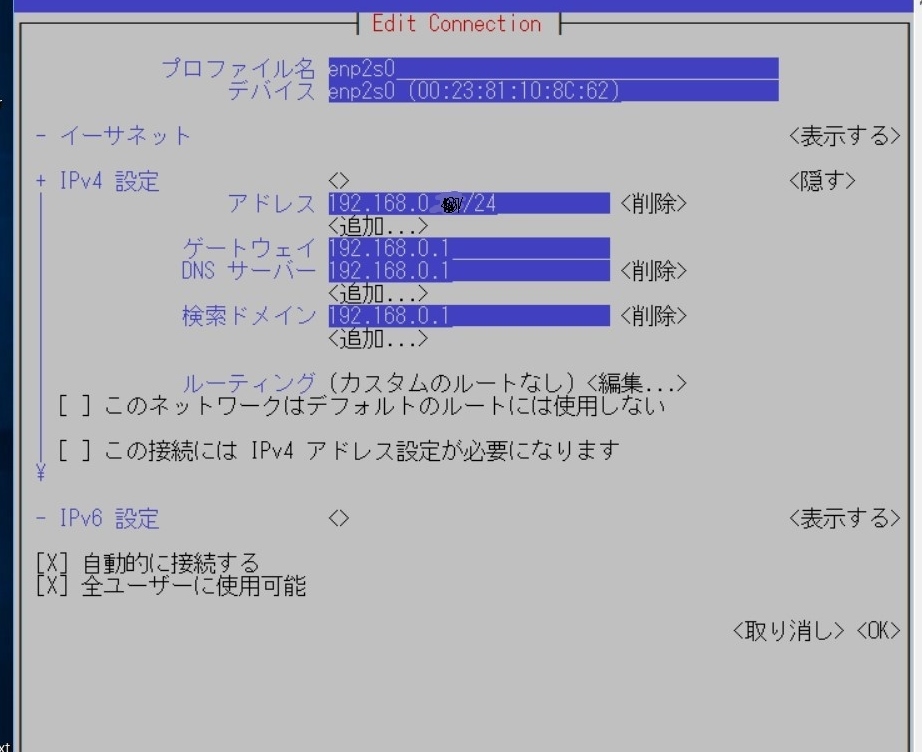

2. CentOS 7 再起動後のコンソールからの各種設定( SELinux を含む )ル |

||

ここの設定だけは、サーバ機のコンソールから、GNOME(テキスト入力モード)で行ってください。 vi /etc/locale.conf 言語 国 文字コード ↓ ↓ ↓ ja_JP.UTF-8 ---> ja_JP.eucJP または、localectl set-locale LANG="ja_JP.eucJP" で変更する。

② SELinux を無効にしてサーバ機を構築する時は、④ に進んでください。 vi /etc/ssh/sshd_config

firewall-cmd --zone=public --add-port=2222/tcp --permanent

success が表示すれば OK firewall-cmd --reload

success が表示すれば OK vi /etc/sysconfig/selinux SELINUX=enforcing ----> SELINUX=disabled に変更する。

※※ 参考情報 ※※ yum -y groupinstall "Base" "Additional Development"

groupinstall は、時間がかかるので、追加処理として update 後、シャットダウンするコマンドを追加します。

firewalld.service - firewalld - dynamic firewall daemon

Loaded: loaded (/usr/l……/system/firewalld.service; enabled)

Active: active (running) si……ago

Main PID: 567 (firewalld)

以下省略 vi /etc/hosts.deny で sshd:ALL または、 echo "sshd:ALL" >> /etc/hosts.deny

⑩-2 /etc/hosts.allow で接続を許可するIPアドレスを指定します。 echo "sshd:192.168.0." >> /etc/hosts.allow192.168.0. は、私の環境下ですべてのローカルIPアドレスを許可する設定です。 |

||

Tera Term の文字化けを防ぐため、漢字コードをサーバ機側と同じ漢字コード EUC に必ず設定し、 |

||

|

3. 事前にダウンロードするファイル一覧と探し方 |

||

rpm パッケージのダウンロードは、このサイト[ RPM Search ]

で検索するとほとんどのパーケージが入手できます。 |

4. セキュリティ対策のため停止したサービス |

||

暫定的に停止したサービスは、下記のとおりです。 |

サービス名 |

機 能 |

※※ 参考情報 ※※ |

||

#!/bin/bash

# wpa_supplicant を停止するコマンド実行

systemctl stop wpa_supplicant |

||

wpa_supplicant_stop.sh に実行権限を付加します。

chmod 755 /usr/local/src/wpa_supplicant_stop.sh② wpa_supplicant_stop.service という名のサービスを追加します。 vi /usr/lib/systemd/system/wpa_supplicant_stop.service

で下記をコピペする。 |

||

[Unit] Description= wpa_supplicant_stop After=network.target <-- 先に起動しておいてほしいサービスを 定義してます。 [Service] Type=simple <-- プロセスを起動するだけの指定。 ExecStart=/usr/local/src/wpa_supplicant_stop.sh <-- 起動する。 プロセスの指定。 [Install] WantedBy=multi-user.target |

||

UnitセクションのAfterで先に起動しておいてほしいサービスを定義してます。 systemctl enable wpa_supplicant_stop

|

5. ファイアウォール( firewalld )と Systemd |

||

|

firewall-cmd --add-service=http --permanent |

<---- 80/tcp の有効化 |

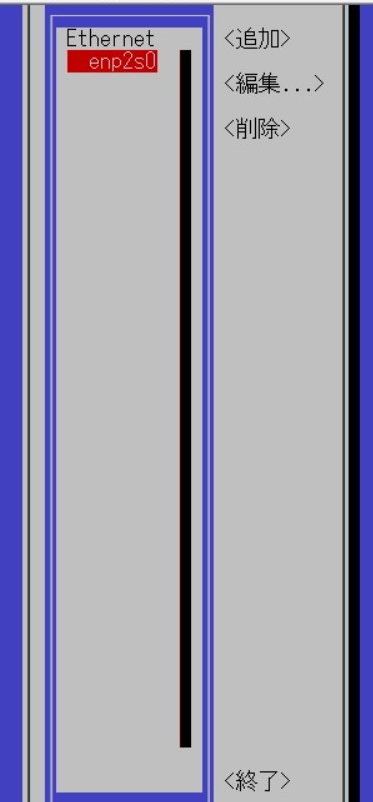

※※ 参考情報 ※※ firewall-cmd --list-all上記設定で ファイアウォールの設定は、下記の様になります。 ---------------------------------------------------------- public (default, active) interfaces: enp2s0 sources: services: ftp http ntp https ports: 2222/tcp protocols: masquerade: no forward-ports: source-ports: icmp-blocks: rich rules: |

||

CentOS 7.X のファイアウォール( firewalld )の、実際の動作は iptables が動いているらしい。 |

||

上 部 省 略 -A IN_public -p icmp -j ACCEPT

-A IN_public_allow -p tcp -m tcp --dport 80 -m…… NEW -j ACCEPT

-A IN_public_allow -p udp -m udp --dport 123 -m…… NEW -j ACCEPT

-A IN_public_allow -p tcp -m tcp --dport 21 -m…… NEW -j ACCEPT

-A IN_public_allow -p tcp -m tcp --dport 443 -m…… NEW -j ACCEPT

-A IN_public_allow -p tcp -m tcp --dport 2222 -m…… NEW -j ACCEPT

COMMIT

※※ ここからは、参考情報です。 ※※ |

||

zone public ( public.xml ) のファイアウォール設定項目を直接編集する |

||

システム起動時に設定されるファイアウォールの設定は、zone public ( public.xml ) のファイルの |

||

<?xml version="1.0" encoding="utf-8"?> |

||

下記の様に編集します。 sed -i -e"s/ssh/ntp/g s/<service name=\"dhcpv6-client\"\/>/<service\ name=\"http\"\/>\n\ <service name=\"ftp\"\/>\n\<service name=\"https\"\/>/g"\ /etc/firewalld/zones/public.xml 編集保存したら、firewall-cmd --reload で設定を反映します。 public の設定データを確認すると下記の様に変更が反映されています。 firewall-cmd --list-all ------------------------------------------------------------- public (default, active) interfaces: enp2s0 sources: services: ftp http ntp https <-- 追加されたサービス ports: 2222/tcp protocols: masquerade: no forward-ports: source-ports: icmp-blocks: rich rules: |

||

Systemd でのサービスの管理と設定コマンド |

||

CentOS 7.X ではサービスの管理は一部のサービスを除き systemd で行うといった仕様に変更と |

||

① ファイアウォールを無効にする設定。 systemctl stop firewalld.service

# が表示したら完了です。 systemctl disable firewalld.service <---- 再起動後も無効にする。

systemctl enable firewalld.service <---- 再起動後も有効にする。

ln -s '/usr/lib/systemd/system/firewalld.service' .......

ln -s '/usr/lib/systemd/system/firewalld.service' .......④ ファイアウォールを起動する systemctl start firewall.service

# が表示すれば OK firewall-cmd --add-service=ftp --zone=public --permanent

firewall-cmd --reload のコマンドを実行しないと設定は、反映されません。 firewall-cmd --add-service=http --zone=public --permanent

firewall-cmd --list-services --zone=public

firewall-cmd --zone=public --add-port=2222/tcp --permanentsuccess が表示すれば OK |

||

デフォルトで設定されている サービス ssh を編集してポートを変更する方法を下記に紹介します。 |

||

⑥-2 設定を読込みこませて、有効にします。 firewall-cmd --reload

success が表示すれば OK firewall-cmd --zone=public --list-ports

表示例 2222/tcp firewall-cmd --zone=public --remove-port=2222/tcp

success が表示すれば OK systemctl list-unit-files | grep enable

有効なサービス( enable ) 一覧の表示例 |

abrt-ccpp.service |

enabled |

⑧ デフォルトの定義ファイル「サービス」( service )は、下記コマンドで取得できます。 |

||

[Unit] |

||

⑨-2 「起動」と「システム再起動時の自動起動」の設定 |

||

ln -s '/usr/lib/systemd/system/apache2.service' '/etc/systemd/system/multi- |

||

⑨-3 サービスとして追加されたかの確認 |

||

( 省略 ) |

|

⑨-4 本ヘージでは、proftpd, apache, DiCE, clamd の ○○○○.service を作成しています。 |

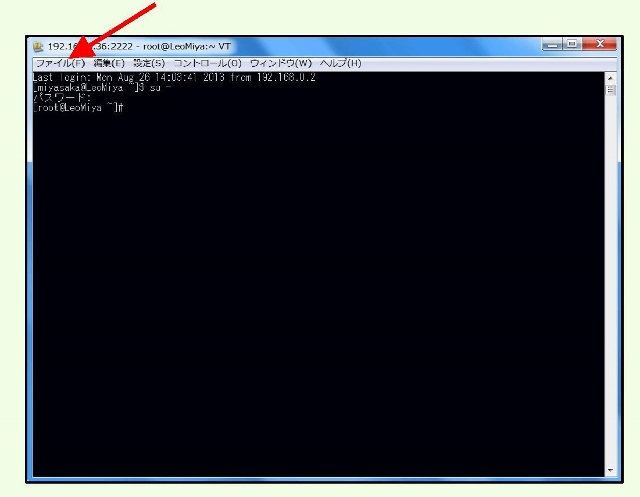

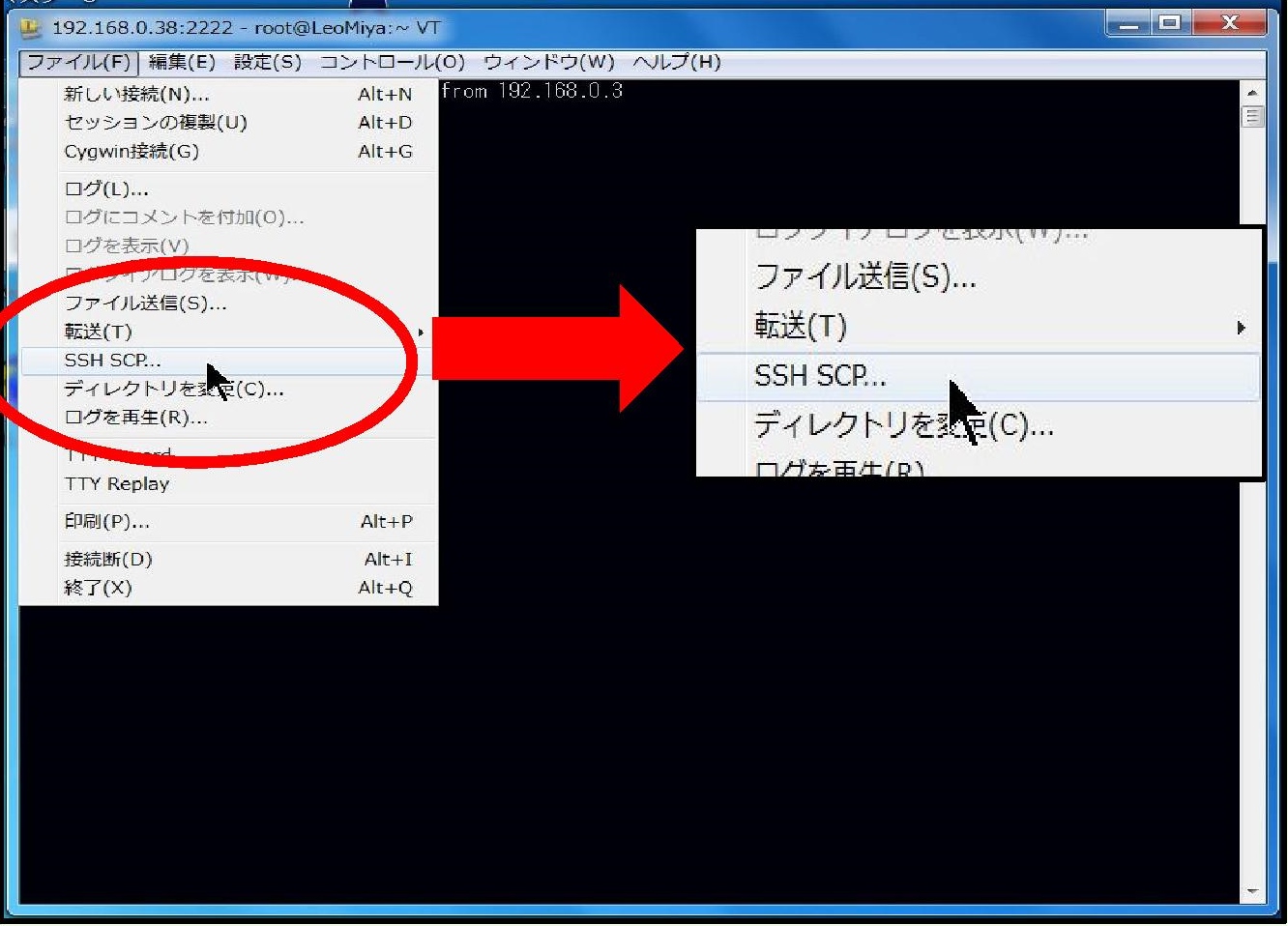

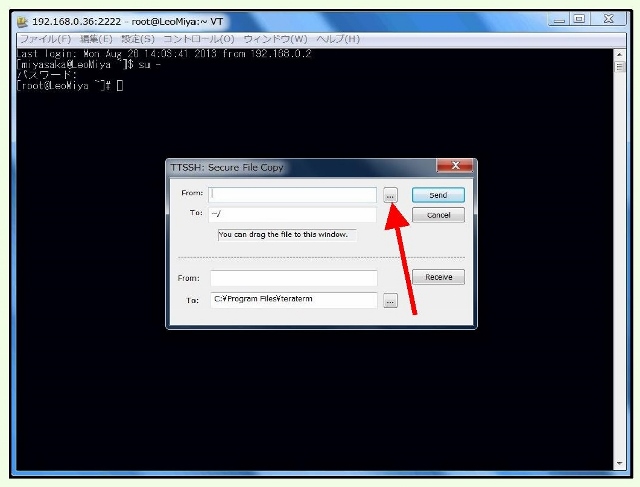

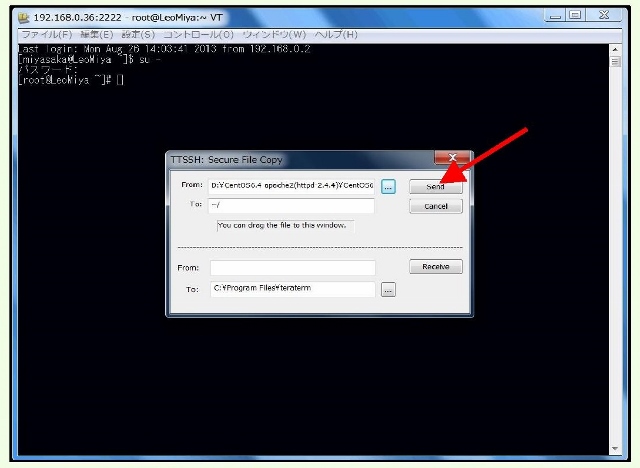

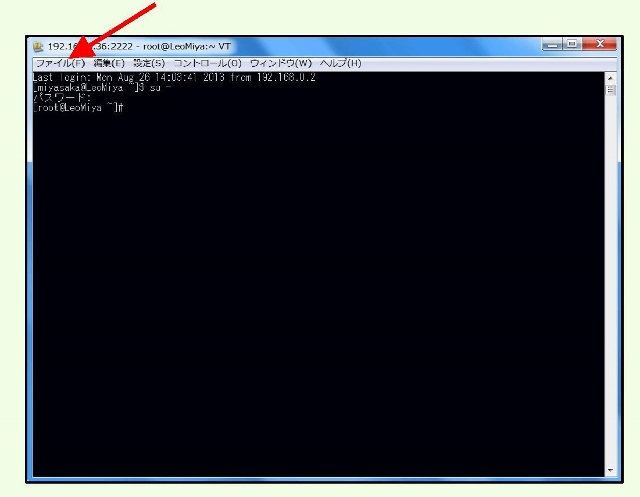

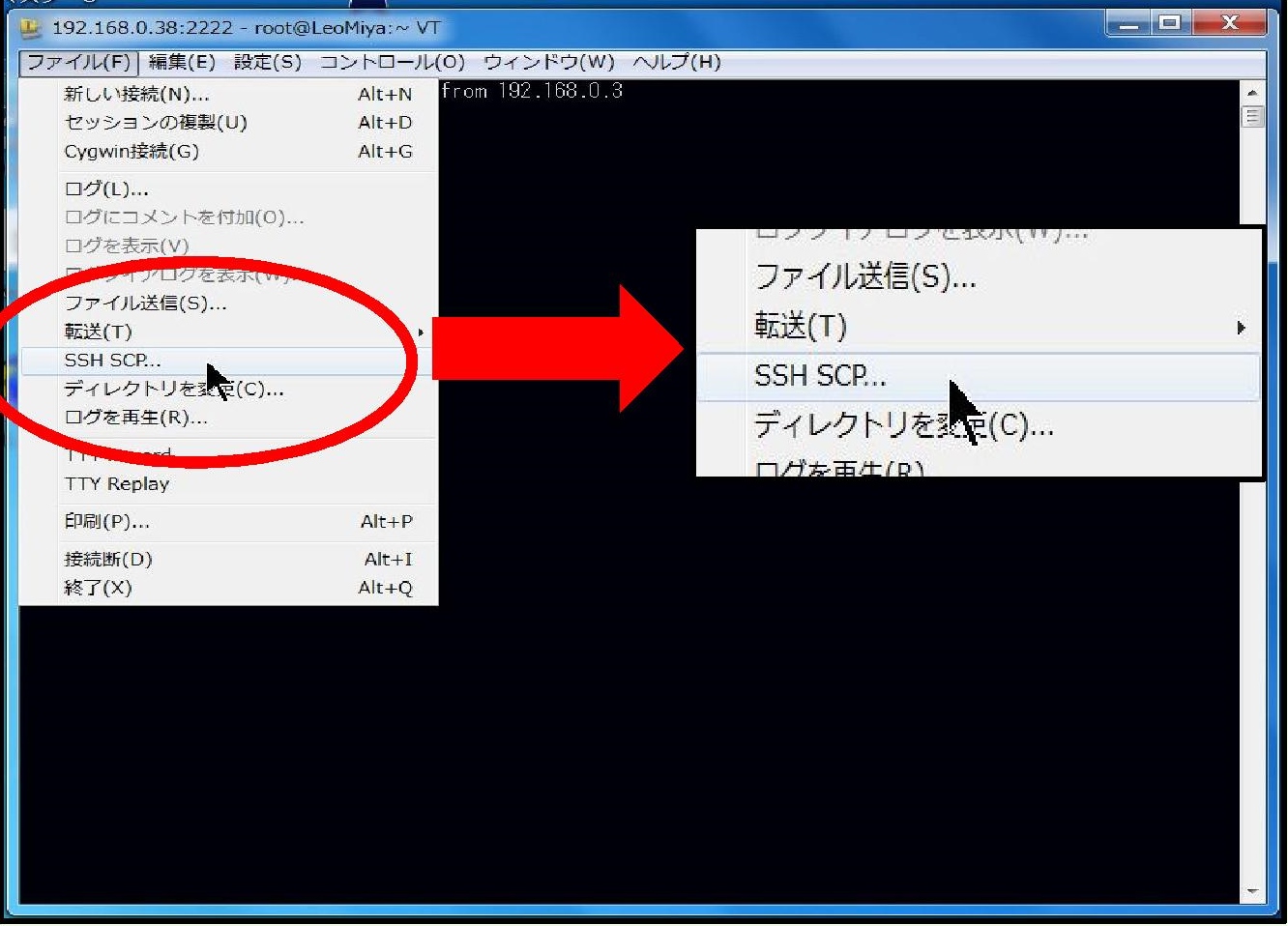

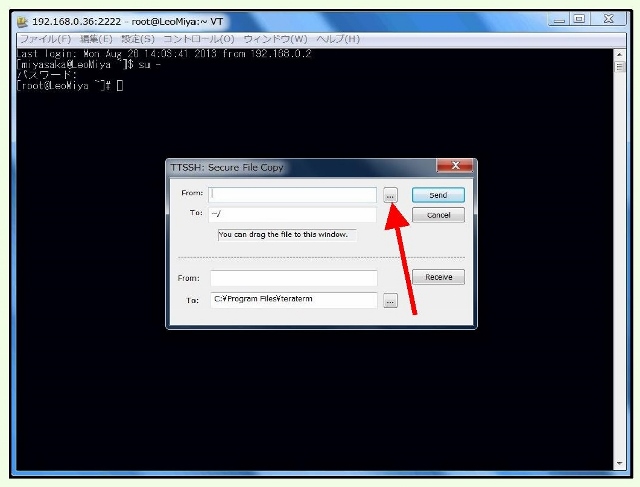

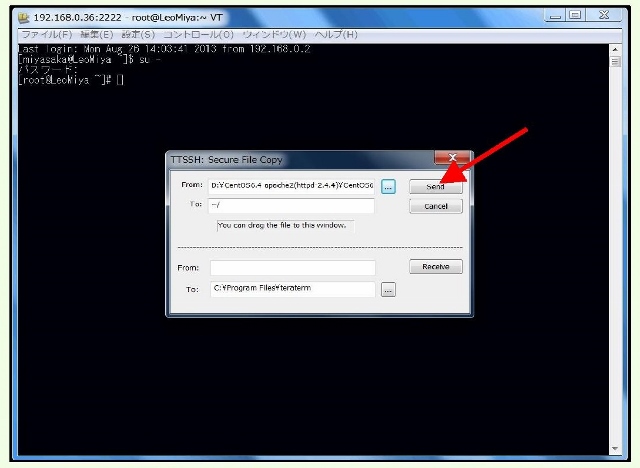

写真 ① |

写真 ② |

写真 ③ |

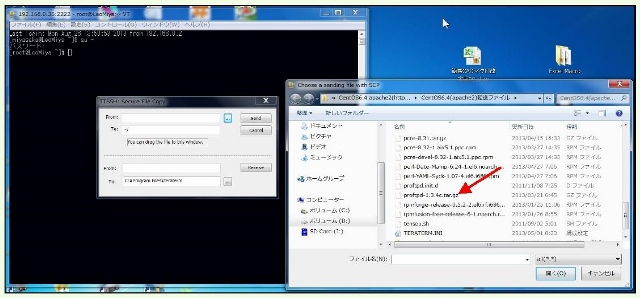

4. 写真 ④ の様にファイルを選択するダイヤログ画面が開くので、 |

写真 ④ |

写真 ⑤ |

② proftpd のインストール |

||

[Unit] |

||

|

||

ln -s '/usr/lib/systemd/system/proftpd.service' |

||

⑧-3 起動・停止 |

||

rm '/etc/systemd/system/multi-user.target.wants/proftpd.service' |

||

⑧-5 ステータスの表示 |

||

* proftpd.service - ProFTPD FTP Server |

||

⑨ ファイアウォール有効下で ftp( proftpd ) を有効にします。 |

6. Tera Termでvsftpd( FTPサーバ )を転送しインストール |

||

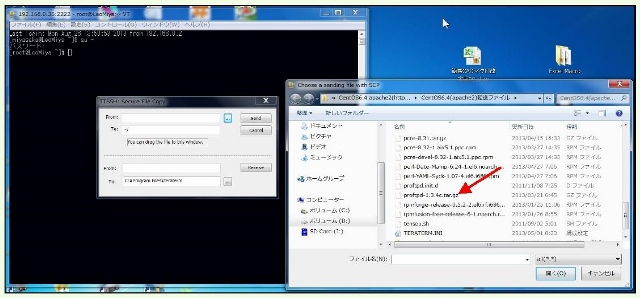

〇 Tera Term から、vsftpd をサーバ機のホームデレクトリィにファイルを転送する方法は、

次の通りです。 |

写真 ① |

写真 ② |

写真 ③ |

4. 写真 ④ の様にファイルを選択するダイヤログ画面が開くので、 |

写真 ④ |

写真 ⑤ |

① vsftpd のインストールと設定 |

||

編集済の vsftpd.conf が有る場合には、Tera Term の転送機能を利用してホームディレクトリ

に読込み cp コマンドで上書きします。 |

||

下記の操作を sed コマンドで一括処理してみました。下記を実行します。 |

||

編集済の vsftpd.conf は、再構築時使用すると便利なので windows PC へ保存します。 |

||

③ 上層への ディレクトリへのアクセスを許可するユーザーを追加 |

7. ファイルの転送プログラムの作成 |

||

私の場合、インストールするプログラムのファイルは、windows側でダウンロードし、windows側の

フォルダ src2 にまとめて保存しおき、ffftpで /home/miyasaka/に転送し、サーバ機側では、転

送プログラムで所定のディレクトリに転送しています。 |

8. サーバの時刻を日本標準時に同期させる |

||

CentOS 7.0 からは、NTP が、Chrony に変更されインストールされています。 server 0.centos.pool.ntp.org iburst

server 1.centos.pool.ntp.org iburst

server 2.centos.pool.ntp.org iburst

server 3.centos.pool.ntp.org iburstこうなっている部分を以下のように変更します。 ( 必ず三つ書き込みます。) server ntp.nict.jp

server ntp1.jst.mfeed.ad.jp

server ntp2.jst.mfeed.ad.jp

sed -i -e "s/server 0\.centos\.pool\.ntp\.org iburst/server\

ntp\.nict.\jp/g

s/server 1\.centos\.pool\.ntp\.org iburst/server\

ntp1\.jst\.mfeed\.ad\.jp/g

s/server 2\.centos\.pool\.ntp\.org iburst/server\

ntp2\.jst\.mfeed\.ad\.jp/g

s/server 3\.centos\.pool\.ntp\.org iburst//g" \

/etc/chrony.conf② chrony を再起動します。 ( chrony のサービス名は、chronyd です。) systemctl restart chronyd.service

# が表示すば、OKです。 systemctl enable chronyd.service

# が表示すば、OKです。 chronyc sources

下記の様に表示します。 firewall-cmd --add-service=ntp --zone=public --permanent

コマンド毎に success と表示したら OKです。 |

9. RPMforgeリポジトリを導入する |

||

|

10-1. apache2( httpd-2.4.53 )のインストールと設定 |

||

「 ベーシック Web サーバー 」を選択 による httpd-2.4.6 の httpd.conf 設定・起動 は、 |

||

2021.05.25付けで httpd-2.4.48 がリリースされています。 |

||

・enable-rewrite : Rewriteサポート(mod_rewrite) |

||

以下で、終われば、OK |

||

③ make( コンパイル ) & install |

||

④ 私のサーバの環境でした、httpd.confの設定は、下記のとおりです。 |

||

※ httpd.conf の設定が、終わったファイルを ffftp で、windows側に転送しておくと、再構築の

時にそのファイルを上書きすれば、設定内容は、すべて有効になります。ただし、直接上書き

はできないので、一度ホームディレクトリへ転送し、コピーコマンドで、上書きします。 |

||

Alias を使用して、別 DocumentRoot を作り >CGI, SSI, html を動作させる方法を下記に紹介します。 |

||

編集済の httpd.conf は、再構築時使用すると便利なので windows PC へ保存します。 |

||

⑦ホームページの書き込み先のフォルダを作成・所有者の変更・属性変更をします。 |

||

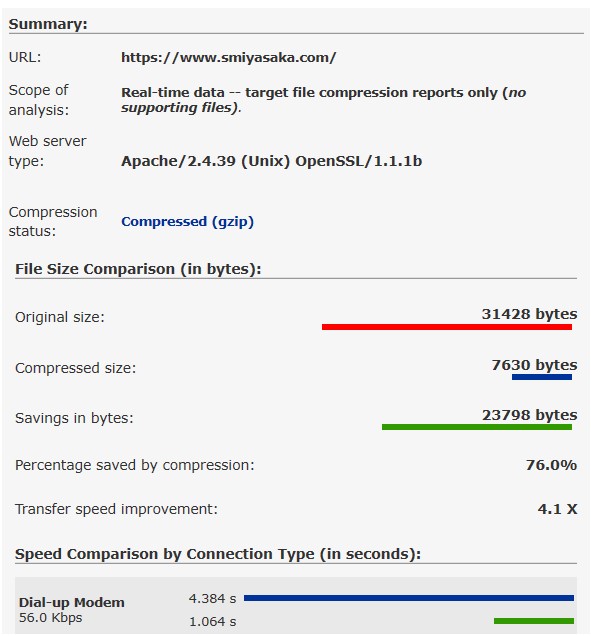

※ 圧縮されたかの確認ができるwebサイトを紹介します。下記 URL をクリックしてあなたの |

|

www.gidnetwork.com からの回答 |

||

圧縮結果のログデータは、管理者か゜root の為、ffftp でダウンロードできないので、ユーザー |

||

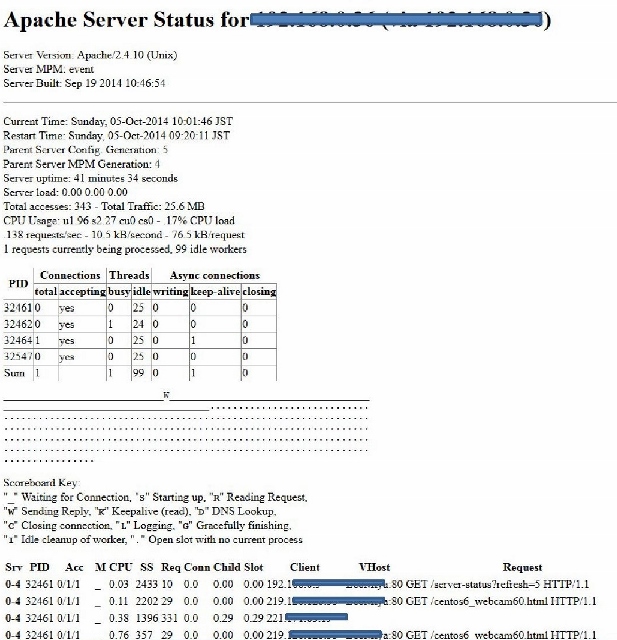

⑮ mod_status を使用した apache サーバステータスの監視機能を使用可能にする設定。 |

||

|

||

※※ apache のバージョンの確認方法 ※※ |

10-2. SELinux を有効にした時の apache2 のポリシー設定 |

||

|

||

私のホームページでは、SELinux を有効にするにあたってプログラムの配置を変更しました。 |

||

※ semanage fcontext と restorecon オプションの説明 ※ |

10-3. apache2 の SSL 化の手順と httpd.conf、httpd_ssl.conf の設定 |

||

※※※ 注意事項 ※※※ |

||

1. 無償の Let's Encrypt を使用して認証鍵の証明書を取得します。 |

||

※※ 参考情報 ① ※※ |

||

② certbotインストール後の確認 |

||

上記コマンド実行後、下記の問い合わせがあり回答する必要があります。 |

||

コマンドが正常終了すると、下記の様に表示し、/etc/letsencrypt/live 以下に最新版の証明

書へのシンボリック リンクが作成される。 |

||

証明書へのシンボリックリンクパスの確認 |

||

2. httpd-2.4.53 の再インストール |

||

3. Apache の SSLの設定 httpd-ssl.confファイルの編集 |

||

52 SSLCipherSuite HIGH:MEDIUM:!MD5:!RC4:!3DES |

||

<IfModule log_config_module>

#

#======================================

# 不要なログの記録をさせない設定

#======================================

#

# 拡張子による制限

SetEnvIf Request_URI\

".(gif)|(jpg)|(jpeg)|(png)|(bmp)|(ico)|(css)|(swf)$" no-logfile

#

#内部からのアクセスをログに記録しない対策

# IPアドレスによる制限 ローカル

SetEnvIf Remote_Addr "192.168.0." no-logfile

# サーチエンジンのログは取らない。

SetEnvIf User-Agent "Gigabot" no-logfile

SetEnvIf User-Agent "Googlebot" no-logfile

SetEnvIf User-Agent "MJ12bot" no-logfile

SetEnvIf User-Agent "msnbot" no-logfile

SetEnvIf User-Agent "psbot" no-logfile

SetEnvIf User-Agent "TurnitinBot" no-logfile

SetEnvIf User-Agent "Yahoo! Slurp" no-logfile

SetEnvIf User-Agent "Zealbot" no-logfile

# ワームによる制限のログは取らない。

SetEnvIf Request_URI "default\.ida" no-logfile

SetEnvIf Request_URI "null\.ida" no-logfile

SetEnvIf Request_URI "NULL\.IDA" no-logfile

SetEnvIf Request_URI "cmd\.exe" no-logfile

SetEnvIf Request_URI "root\.exe" no-logfile

SetEnvIf Request_URI "Admin\.dll" no-logfile

SetEnvIf Request_URI "^/_mem_bin/" no-logfile

SetEnvIf Request_URI "^/_vti_bin/" no-logfile

SetEnvIf Request_URI "^/c/" no-logfile

SetEnvIf Request_URI "^/d/" no-logfile

SetEnvIf Request_URI "^/msadc/" no-logfile

SetEnvIf Request_URI "^/scripts/" no-logfile

# CGIディレクトリ

SetEnvIf Request_URI "^/cgi-bin/" no-logfile

# 巡回ロボットがアクセスする robots.txt

SetEnvIf Request_URI "robots\.txt" no-logfile

# 長いURLへの対処

#

# ログファイルは、www.smiyasaka.com_alog_( 年月日 )の

# ファイル名で保存されます。

#

SetEnvIf Request_Method "(GET)|(POST)|(PUT)|(DELETE)|(HEAD)"\

logfile SetEnvIf Request_Method "(OPTIONS)" no-logfile

CustomLog "| /usr/local/apache2/bin/rotatelogs\

/usr/local/apache2/logs/www.smiyasaka.com_alog_%Y%m%d\

86400 540"\

combined env=!no-logfile

</IfModule> |

||

〇 httpd-zgip.conf の新規作成 ( 設定が長いので別 conf ファイルにしています。) |

||

<IfModule mod_deflate.c>

#-------------------------------------------------------------

# 転送データの圧縮設定(画像以外全て圧縮する)

# 実際の圧縮率は、1 も 3 も大差ありません

#-------------------------------------------------------------

# 圧縮レベル 1 に設定

DeflateCompressionLevel 1

#

# 全てを圧縮する設定

SetOutputFilter DEFLATE

#

# gzip圧縮に対応していない古いブラウザを除外

# Netscape 4.x has some problems...

# 送信先ブラウザがNetscape 4.xの場合はtext/htmlのみ圧縮

BrowserMatch ^Mozilla/4 gzip-only-text/html

# Netscape 4.06-4.08 have some more problems

# 送信先ブラウザがNetscape 4.06-4.08の場合は圧縮しない

BrowserMatch ^Mozilla/4\.0[678] no-gzip

# MSIE masquerades as Netscape, but it is fine

# 送信先ブラウザがMSIEの場合は全て圧縮する

BrowserMatch \bMSIE !no-gzip !gzip-only-text/html

#

# 画像以外全て圧縮する

# Don't compress images

SetEnvIfNoCase Request_URI \.(?:gif|jpe?g|png)$ no-gzip dont-vary

#

# Make sure proxies don't deliver the wrong content

# プロキシサーバーが圧縮未対応ブラウザへ圧縮ファイルを

# 送信しないようにする

Header append Vary User-Agent env=!dont-vary

# html や css, js, javescript などは個別指定

AddOutputFilterByType DEFLATE text/plain

AddOutputFilterByType DEFLATE text/html

AddOutputFilterByType DEFLATE text/xml

AddOutputFilterByType DEFLATE text/css

AddOutputFilterByType DEFLATE text/js

AddOutputFilterByType DEFLATE text/javascript

AddOutputFilterByType DEFLATE application/xhtml+xml

AddOutputFilterByType DEFLATE application/xml

AddOutputFilterByType DEFLATE application/rss+xml

AddOutputFilterByType DEFLATE application/atom_xml

AddOutputFilterByType DEFLATE application/js

AddOutputFilterByType DEFLATE application/javascript

AddOutputFilterByType DEFLATE application/x-javascript

AddOutputFilterByType DEFLATE application/x-httpd-php

#

# 圧縮率の確認用ログ設定

# 不要になったら、# で無効にしておく事。

# Deflateが有効になっているか確認するログの出力

#

DeflateFilterNote Input instream

DeflateFilterNote Output outstream

DeflateFilterNote Ratio ratio

LogFormat '"%r" %{outstream}n/%{instream}n\

(%{ratio}n%%) %{User-agent}i' deflate

CustomLog logs/deflate_log deflate

</IfModule>

下記は、httpd-SSL.conf の編集を sed コマンドで一括編集をした時の sed コマンドのリストです。 |

||

4. Apache の SSL の設定 httpd.conf ファイルの編集 |

||

5. URL の正規化をします。 |

||

<IfModule mod_rewrite.c> |

||

※※※ 参考情報 ※※※ |

||

6. エラーのチェック |

||

7. apache2.service の変更して reload を追加します。 |

||

8. SELinux 対策 httpd からの秘密鍵の Read / Write を有効にする。 |

||

9. apache2 を起動して https://(サーバ機の LAN 内 IP アドレス)でアクセス |

||

10. 証明書の更新 |

||

10-4. nghttp2 を使用して SSL プロトコル HTTP/1.1, HTTP/2 対応の設定 |

||

1. OpenSSL , nghttp2 の最新バージョンを下記 URL から、ダウンロードします。 |

||

4. nghttp2 のソースからのインストール ( 上記省略 )

OK なら、インストールします。 |

||

5. httpd-2.4.53 の再インストール |

||

※※ 注意情報 ※※ |

||

httpd-2.4.53 をインストールします。 |

||

※※ 参考情報 apr、apr-util を展開だけでする方法 ※※ |

||

6. Apache の SSLの設定 httpd-ssl.confファイルの追加編集 |

||

7. Apache の SSL の設定 httpd.conf ファイルの編集 |

||

8. エラーのチェック |

||

9. apache2 を起動して https://(サーバ機の LAN 内 IP アドレス)でアクセス |

||

10. 最新バージョンの OpenSSL が使用され、圧縮もされているかを |

----------------------------------------------------- |

www.port80software.com からの回答 |

※ 追伸 ※ この方法での構築が良いのかの判定は、私のスキルでは出来ませんすが、まずは動作したので紹介しています。 |

|

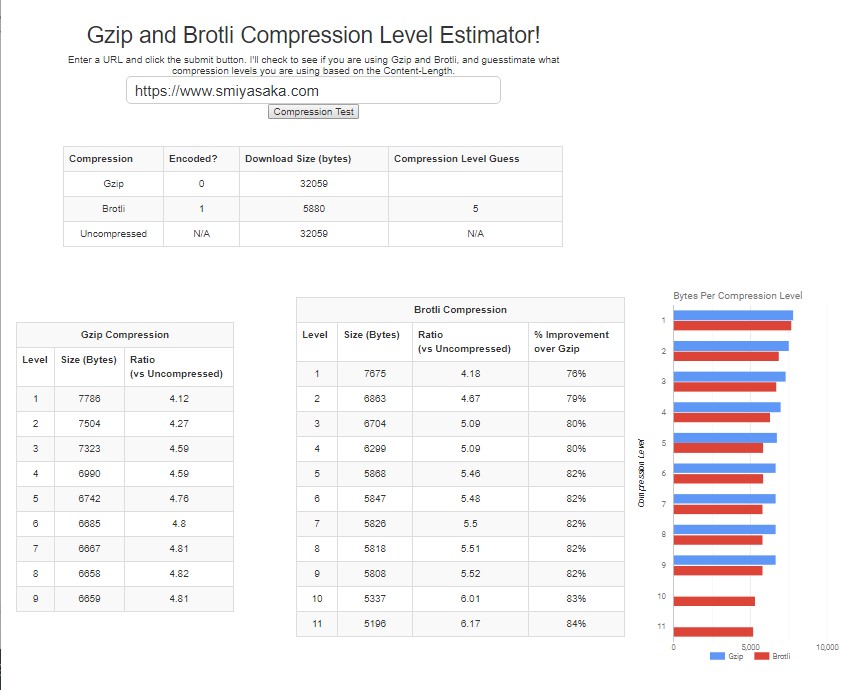

10-5. 圧縮パッケージ Brotli を使用しての圧縮処理の追加 |

||

Brotli を使用しての圧縮処理を使用しているサーバが、多いということで、私のサーバ機も圧縮 |

||

<ifModule brotli_module>

#---------------------------------------------------

# Brotli 圧縮設定

#---------------------------------------------------

#

## 圧縮レベル: 0-11 (default: 11)

BrotliCompressionQuality 5

#

## BrotliWindowSize: 10-24 (default: 22)

BrotliCompressionWindow 18

#

AddOutputFilterByType BROTLI_COMPRESS text/html text/plain\

text/css text/xml text/javascript\

application/json application/javascript\

application/x-javascript\

application/xml\

application/xml+rss

#

SetOutputFilter BROTLI_COMPRESS

SetEnvIfNoCase Request_URI \.(?:gif|jpe?g|png)$ no-brotli

#

BrotliFilterNote Input instream

BrotliFilterNote Output outstream

BrotliFilterNote Ratio ratio

#

# 圧縮率の確認用ログ設定

# 不要になったら、# で無効にしておく事。

# BROTLI_COMPRESSが有効になっているか確認するログの出力

#

LogFormat '"%r" %{outstream}n/%{instream}n\

(%{ratio}n%%) %{User-agent}i' brotli

CustomLog "logs/Brotil_access_log" brotli

#---------------------------------------------------

</ifModule brotli_module> |

||

⑥ apache を起動します。 |

|

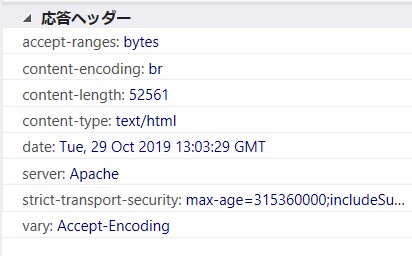

応答ヘッダーの情報 |

※ Brotliを使用時に圧縮されたかの確認ができるwebサイトが存在していましたので紹介します。 |

||

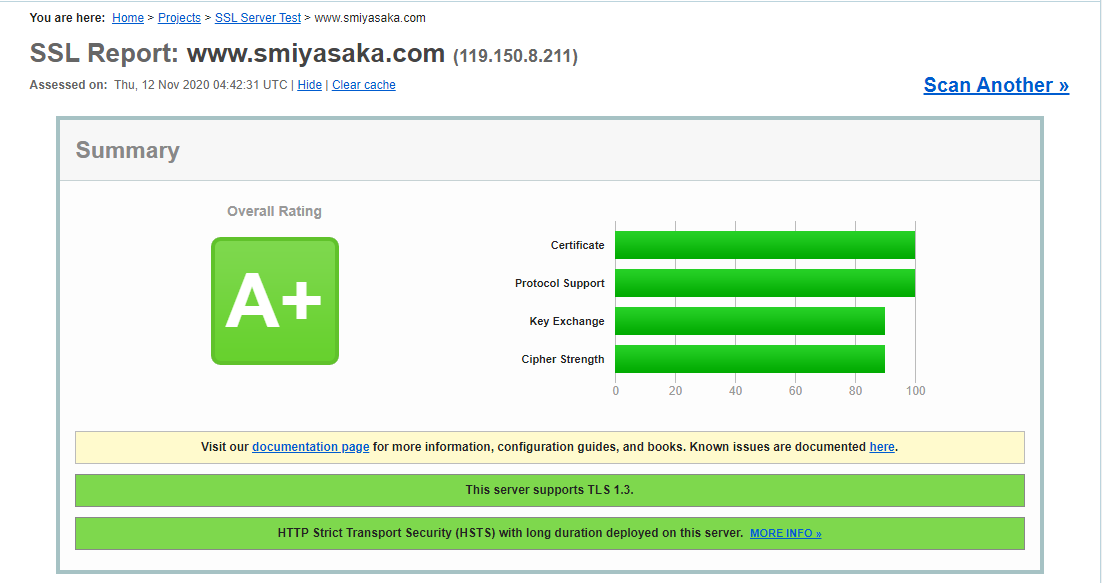

⑩ 私の Web サイトの安全性の評価を受けてみました。 |

||

|

11. fswebcom-20200725.tar.gz のインストールと定点カメラの設定 |

||

最新のバージョンの fswebcam-20200725 のバージョンをインストールしました。 |

12. clamav-0.103.2-1 ( アンチウィルスソフト )のインストール |

||

[ 2021.05.13 現在 ] |

||

※ 参考情報 ※ |

||

⑦ ウイルスチェックの実行(テスト) |

||

○ yum を使用して ClamAV のバージョンアップする手順 |

13. chkrootkitの導入 |

||

① chkrootkit のインストール |

||

※ 参考情報 ※ if ! rpm -V `rpm -qf /sbin/init` > /dev/null 2>&1; とは、何か? |

||

④ rootkit.sh に属性設定 |

14. sendmail のインストール |

||

|

15. Logwatch のインストールと毎日のメールを簡単にチェックする方法 |

||

|

16. 漢字コード変換用に nkf のインストール |

||

|

17. 自前プログラムでダイナミック DNS を定期更新させる。 |

||

2020年10月10日 変更( DiCE の処理関係を削除し、下記を追加する。) |

||

プログラムの説明 |

||

vi VALUE_DOMAIN_DNS_set.sh |

||

|

※ wget -O - (大文字オー)で実行結果を書き出す。(引数に「-」を指定すると標準出力) |

||

グローバルIPアドレスが、変化したときの対策 |

||

私のサーバ機の環境で グローバル IP アドレス が、変化する要因は、99% 停電によるモデム(ブロードバンドルータ)の再起動によるインターネットサービスプロバイダ(ISP)の グローバル IP アドレス 再割り当てです。 |

||

※※ 参考になりますか?。[ グローバル IP アドレス 変化チェックのプログラム ] ※※ |

||

|

||

18. 自宅サーバの管理・運用監視対策等 |

||

1 ). サーバ機交換手順の操作単純化

ファイル名 と 記録されるログの内容

btmp : 各ユーザーのログイン失敗情報

cron : cron実行時の情報

freshclam.log : clamavのウィルスアップデート結果

maillog : メールプログラムが出力したメッセージ

messages : デーモンの動作状況

secure : ログインなど認証を実行した情報

spooler : 印刷スプールに関する情報

wtmp : ログイン情報

yum.log : yumの操作結果

|

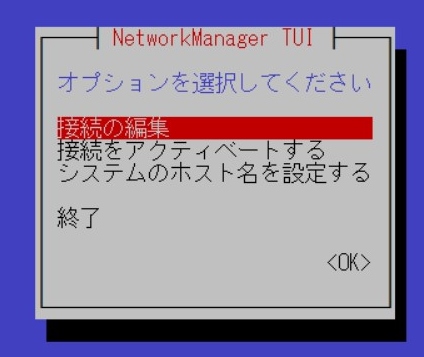

写真 ① |

写真 ② |

写真 ③ |

NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT sda 8:0 0 119.2G 0 disk |-sda1 8:1 0 500M 0 part /boot `-sda2 8:2 0 117G 0 part ( 省略 ) sdb 8:16 1 14.7G 0 disk `-sdb1 8:17 1 14.7G 0 part <-- SDカードのデバイス名

( -sdb1 が表示しない時は、SDカードのデバイス名は、sdb になります。) mmcblk0 179:0 0 14.7G 0 disk

`-mmcblk0p1 179:1 0 14.7G 0 part4GB の場合 mmcblk0 179:0 0 3.7G 0 disk

|

||

設定項目の説明 |

||

サービス SD_Card_mount が起動時に実行する様に設定する。 |

||

* SD_Card_mount.service - SD_Card_mount sdb 8:16 1 14.7G 0 disk `-sdb1 8:17 1 14.7G 0 part /mnt/SD_Card

この例の様にマウント先が表示されれば OK です。 |